Ransomware atakuje na świecie średnio co 11 sekund, co oznacza, że w momencie, gdy skończysz czytać ten artykuł, co najmniej 27 firm będzie mieć za sobą atak ransomware. Co gorsza, część z nich nie dowie się o tym od razu. Cyberprzestępcy mogą przyglądać się wewnętrznym działaniom i mechanizmom firmy pozostając niezauważonymi przez długie miesiące. Takie przygotowanie pozwala na bardzo precyzyjny i kosztowny atak. W skali całego 2021 roku, możemy przypuszczać, że będzie to 20 miliardów dolarów strat wywołanych przez oprogramowanie typu ransomware. To 57 razy więcej, niż w 2015 roku.

Jak przebiega atak ransomware?

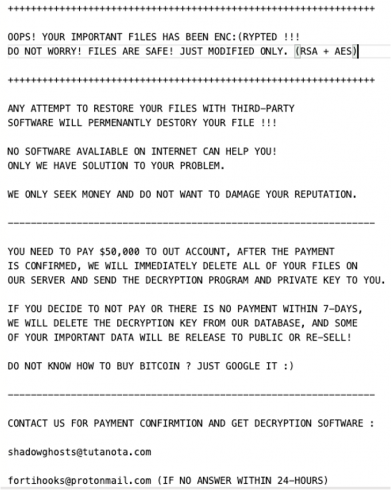

Dzień jak co dzień, siadasz przy komputerze, otwierasz program pocztowy i przeglądasz maile. Widzisz wiadomości od pracowników, kilka powiadomień z aplikacji, powiadomienie od firmy kurierskiej, kilka maili od klientów. Nic nadzwyczajnego, otwierasz je jeden po drugim. W jednym z nich jest faktura, którą przekazujesz bez dłuższego zastanowienia do księgowości. Księgowość otwiera maila i klika w załącznik. Minutę później na komputerze zamiast nazw plików widnieją niezrozumiałe szlaczki. Bicie serca przyspiesza dokładnie w momencie, gdy na ekranie pojawia się wiadomość:

Dobry scenariusz zakłada, że pracownik będzie wiedział co się właśnie stało i podejmie świadome kroki. Jeśli jednak zabraknie sprawnej reakcji – szyfrowanie może rozprzestrzeniać się dalej wewnątrz sieci firmowej, już bez ingerencji człowieka. Jest wiele firm, które nie muszą sobie wyobrażać co będzie dalej, bo doświadczyły ataku na własnej skórze.

Powyższy opis dotyczy ataku ransomware. Jest to złośliwe oprogramowanie (lub inaczej malware), zaprojektowane w celu odebrania użytkownikowi/organizacji dostępu do określonych zasobów poprzez zaszyfrowanie danych, żądając w zamian za klucz odszyfrowujący okupu.

Jak może rozpocząć się atak ransomware?

- Phishing

Powyżej opisana sytuacja jest jedną z najczęstszych. Najbardziej prawdopodobnym sposobem wejścia ransomware do systemów organizacji, są wiadomości e-mail zawierające zainfekowany element. Taka wiadomość phishingowa, może zawierać całkiem normalnie wyglądające łącze do witryny (np. do systemu faktur), na której zostaniemy poproszeni o pobranie pliku na dysk. W tymże pliku może być zaszyty ransomware, który po jego otworzeniu rozpocznie działania.

- Kradzież poświadczeń

Innym sposobem jest kradzież poświadczeń logowania pracownika korzystającego ze zdalnego pulpitu (RDP), dzięki którym cybeprzestępca może posłużyć się tożsamością użytkownika, uwierzytelnić się, a następnie uzyskać zdalny dostęp do komputera w firmowej sieci. To zaś da przestępcy pełną kontrolę nad urządzeniem, umożliwiając samodzielną instalację złośliwego oprogramowania.

Dalsza ścieżka jest prosta. Po uzyskaniu dostępu, ransomware dobiera pliki, by następnie je zaszyfrować, czyli podmienić oryginalną treść na tę zaszyfrowaną. Kolejnym etapem jest żądanie okupu, które może pojawić się na pulpicie ofiary, bądź w każdym z zaszyfrowanych plików. Cyberprzestępcy najczęściej domagają się wniesienia płatności w Bitcoinach, by utrudnić lub wręcz uniemożliwić ich namierzenie. Po opłaceniu okupu, ofiara ma otrzymać oprogramowanie deszyfrujące wraz z kluczem, które ma przywrócić dostęp do plików.

Czy mam płacić okup?

Pytaniem retorycznym jest, czy zaszyfrowane dane są Ci potrzebne. Kiedy tracisz dostęp do raportów, faktur, danych finansowych lub plików z danymi klientów – dalsze prowadzenie biznesu może być niemożliwe.

Jeśli firma jest odpowiednio zabezpieczona i ma do dyspozycji zespół IT, większość danych będzie można odzyskać z backupu. Atak ransomware pochłonie głównie czas przestoju, w trakcie którego administratorzy będą przywracali systemy i dane z kopii zapasowych.

Gorzej, jeśli firma backupu nie robi wcale, robi go za rzadko lub system backupów nie był testowany od lat, co skutkuje tym, że w trakcie prób odzyskania danych tak naprawdę nie ma już czego odzyskiwać.

W przypadku świadomych firm brzmi to jakby ataki ransomware nie były aż tak straszne. Nic bardziej mylnego. Dodatkową zachętą do tego, by okup zapłacić, jest groźba upublicznienia utraconych danych. To z kolei może przysporzyć firmie przykrych konsekwencji prawnych, olbrzymich strat finansowych i wizerunkowych.

Co dzieje się w przypadku nieopłacenia okupu?

W „najlepszym” przypadku, stracimy dostęp do ważnych plików naszej organizacji. Jeśli posiadamy kopie zapasowe, które nie zostały zaszyfrowane, możemy być uratowani, pod warunkiem – i tu najgorszy scenariusz – że wrażliwe dane nie zostaną upublicznione, co mogłoby pociągnąć za sobą szereg nieprzyjemnych konsekwencji.

Jeśli nie mamy kopii zapasowej – opłacenie okupu wydaje się ostatnią deską ratunku. Wtedy pojawiają się kolejno pytania – czy mamy możliwość pokryć kwotę okupu? Oraz – czy powinniśmy zaufać hakerom, którzy właśnie włamali się do naszej infrastruktury?

Jak uchronić się przed atakiem ransomware?

Na to pytanie nie ma jednej, dobrej odpowiedzi. Żadne, nawet najlepsze narzędzie nie jest w stanie zagwarantować Ci 100% ochrony przed cyberatakami i wyeliminować czynnik ludzki. Możliwie najwyższy poziom ochrony uzyskasz poprzez przemyślane działanie wielokierunkowe.

Przed kradzieżą poświadczeń i włamaniami do systemów najlepiej zabezpieczy nas uwierzytelnianie wieloskładnikowe, czyli MFA. Stosując je, wymagane będzie dodatkowe potwierdzanie swojej tożsamości podczas logowania. Uwierzytelnisz się poprzez dane biometryczne lub jednorazowy kod, który otrzymasz na swoje urządzenie mobilne. MFA to kluczowa warstwa ochrony każdego przedsiębiorstwa.

W przypadku phishingu, właściwy zestaw zabezpieczeń po stronie serwera pocztowego to podstawa. Jako, że największe zagrożenie jest zaszyte w linkach i załącznikach wiadomości, które otrzymujesz na swoją skrzynkę odbiorczą – z pomocą przychodzi usługa ochrony od Microsoft – Microsoft 365 Defender, a konkretnie funkcjonalności Safe Links i Safe Attachments. Zarówno linki, jak i załączniki zostają przez nie przeanalizowane pod kątem złośliwego oprogramowania, zanim zdążysz je otworzyć.

Coraz większą popularnością cieszą się rozwiązania typu NDR (Network Detection and Response), monitorujące i analizujące ruch sieciowy przedsiębiorstwa. Generują typowy wzorzec zachowania sieci, zbierają dane z urządzeń i wspomagając się uczeniem maszynowym. W przypadku wykrycia działań podejrzanych i atypowych, wysyłają natychmiastowe powiadomienie, co daje szansę na podjęcie odpowiednich działań.

Poza wymienionymi, ogromny nacisk powinieneś położyć na aspekt wewnętrznych szkoleń i warsztatów, które uświadomią zespołowi metody socjotechniczne stosowane przez cyberprzestępców i pokażą jak zachować ostrożność.

Wybrane pakiety usługi Microsoft 365 posiadają cenne narzędzie, jakim jest Symulator ataków. Dlaczego tak cenne? Pozwala na przeprowadzenie symulowanego ataku na pracowników firmy w kontrolowanym środowisku. To idealny sposób na szczegółowe przeanalizowanie poszczególnych, pojedynczych zachowań – w ten sposób zdobędziesz wiedzę o tym, które obszary wymagają dodatkowej uwagi i czy pracownicy potrzebują dodatkowych szkoleń.

Rok 2021 rokiem ransomware

2021 rok został okrzyknięty przez specjalistów rokiem ransomware. Dlaczego? Według SonicWall, 2021 to najbardziej kosztowny i niebezpieczny rok w historii. W trzecim kwartale, wzrost globalnych ataków ransomware wzrósł o 148% względem poprzedniego. Pomimo gigantycznego rozwoju technologii, Wielka Brytania odnotowała wzrost liczby ataków aż o 233% od początku roku.

To, co martwi tym bardziej to fakt, że ransomware stale ewoluuje, a pandemia i wynikająca z niej często konieczność pracy zdalnej tylko sprzyja rozwojowi tej metody. Nie pozostaje nic innego, jak zachować czujność, by zminimalizować ryzyko ataku i zabezpieczyć swoje dane przed utratą. Jeśli potrzebujesz pomocy specjalistów, jesteśmy tu dla Ciebie.