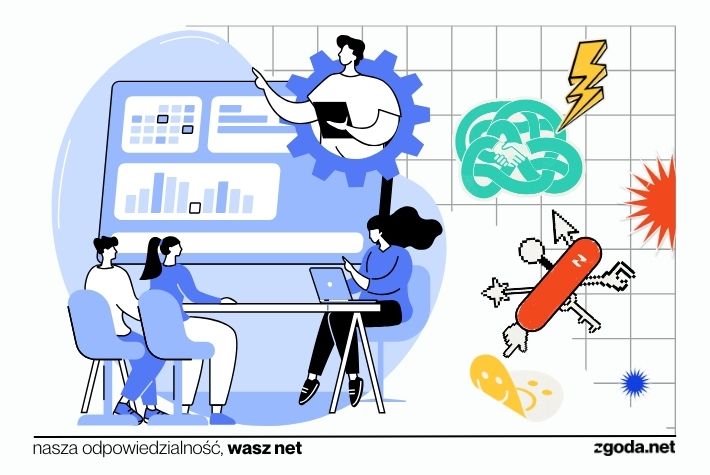

Otwierasz kody QR z nieznanego źródła? Takie zachowanie może Cię drogo kosztować!

Kody QR przeniknęły do naszego życia. Korzystamy z nich w środkach komunikacji miejskiej,restauracjach czy urzędach. Statystyki QR Tiger wskazują, że liczba ich skanowania w 2022 rokuwzrosła aż czterokrotnie. Użytkownicy chwalą wygodę tego rozwiązania. Równocześnie portal gov.pl zwraca uwagę na rosnącą

Uwierzytelnianie dwuskładnikowe z Microsoft Authenticator, czyli jak w prosty sposób zabezpieczyć swoje konta

W naszych publikacjach wielokrotnie podkreślaliśmy, że konta zabezpieczone wyłącznie hasłemnależy traktować jako niezabezpieczone. Współczesne zagrożenia związane z cyberprzestępczością i wykorzystywanie coraz bardziej zaawansowanych technik włamań wymagają bardziej zaawansowanych strategii obronnych. Jednym z kluczowych narzędzi w walce o bezpieczeństwo cyfrowe jest

Dlaczego nie mam dostępu do konta administratora?

Czy zdarzyło Ci się kiedyś chcieć coś zainstalować na szybko na komputerze służbowym i zderzyć się ze ścianą, ponieważ wymagało to uprawnień administratora? To nie tylko Twój problem. Nasi Klienci często przychodzą do nas z pytaniem, dlaczego na służbowym sprzęcie

Okiem eksperta: Jak mądrze optymalizować koszty IT?

Systemy, infrastruktura sieciowa i oprogramowanie są kluczowymi narzędziami, które wspierają procesy biznesowe i efektywność operacyjną, ale ich konfiguracja oraz całościowa obsługa IT często stanowią w firmach istotną część kosztów. Coraz większe wymagania technologiczne, rosnące koszty utrzymania infrastruktury IT oraz zmieniające

Atak hakerski w Twojej firmie – czy wiesz, jak się zachować, kiedy staniesz się ofiarą?

Czy wiesz, że globalny raport Cybersecurity Skills Gap 2023 wykazał, że liczba firm doświadczających pięciu lub więcej naruszeń w latach 2021-2022 wzrosła o 53%? Biorąc pod uwagę, że skala cyberprzestępstw rośnie z roku na rok, możemy przypuszczać, że w 2023

5 powodów, dla których Twoja firma powinna skorzystać z zewnętrznego wsparcia IT

W dzisiejszym dynamicznym i konkurencyjnym świecie biznesu, rola technologii IT w funkcjonowaniu firm jest nieodłączna. Niezależnie od branży, wielkości czy stopnia zaawansowania technologicznego, każda organizacja korzysta z systemów informatycznych w celu usprawnienia procesów, poprawy efektywności działania oraz zwiększenia konkurencyjności na